|

|

|

Разделы

Публикации

Популярные

Новые

|

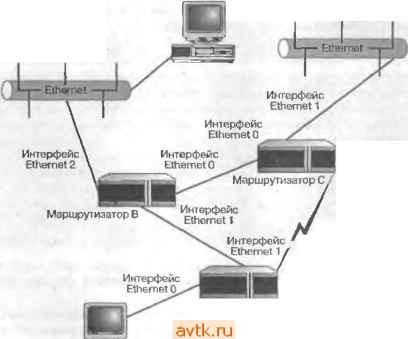

Главная » Устройства множественного доступа 1 ... 18 19 20 21 22 23 24 ... 30 Hpaudlih EEiai-lljt 1 3 EtWu>d 19 ME HI liBC 1 Рис. 14.2. Список доступа IP, который пакетам из одной сети разрешает доступ, а из другой ~ запрещает Возьмем в качестве примера простую сеть и воспользуемся ее адресом при составлении списков доступа для некоторых интерфе11сов маршрутизаторов в сети. На рис. 14.3 указана необходимая для этого информация. Сначала займемся списком доступа ддя UHTepiljeftca Serial О маршрутизатора А. Допустим, пакеты, посланные с рабочей станции 1А узлам в сети 130.10.0.0, должны передаваться по выде;]енпой линии между маршрутизаторами А и С. Однако вы не хотите, чтобы данное соединение WAN было маршрутом для какой-либо из ccTcii LAN (например, сетн 200.90.20.0), обслужиBaeMoii маршрутизатором В (поскольку маршрутизатор В напрямую связан с маршрутизатором С). Поэтому пакетам с рабочей станции А1 нужно в списке доступ разрешить, а всем другим пакетам (из другах сетей LAN) - запретить. Необходимо создать список доступа, а затем прпмеш1ТЬ его на определенном интерфейсе. Но прежде чем приступить к разработке, следует изучить обобщенные маски, которые используются в списках доступа IP. Ноше знакомство со списками доступа ограничивается стандартными списками для таких протоколов, как IP. Однако вымажете применить расширенные списки доступа, чтобы провести дополнительную фильтрацию трафика данных. При работе с протоколом IP расширенные списки доступа позволяют сортировать пакеты на основе информации не только об IP-адресе отправителя, но и об 1Р-адресв получателя, о также на основе донных таких протоколов, как UDP и ICMP Работа со списками доступа IP Стандартный список доступа IP проверяет IP-адрес отправителя пакетов, которые должны фильтроваться на штгерфейсе маршрутизатора, В качестве критерия для предписаний разрешить*, и отклонить^ в сниске доступа служит IP-адрес отправителя. При создании списка доступа, который будет использоваться на каком-либо интерфейсе маршрутизатора (например, Ethernet О или Serial 1), вам также необходимо указать, будет ли список доступа регулировать входящие или исходящие пакеты. На рис. 14.2 показан список доступа IP. В следующих разделах мы рассмотрим команды создания списка данных. Рабочая станция 2 IP-адрес 20090.20.8 Сетевой адрес 130.10.0.0 Сетевой адрес 200.90.20.0 Интерфейс Serial 1  Выделенная Интерфейс/ линия Ethernet 1, Интерфейс Serial О Маршрутизатор А Рабочая станция 1 IP-адрес 190.10.45.5 Рис. 14.3. Проаая сеть, для которой требуются списки доступа Об 1Р-ацресации рассказывалось в главе 10 (раздел Как работать с адресами протокола IP ). Обобщенные маски IP IP-адреса, которые содержатся в базовых списках 1Р-адресо[), Moiyr быть адресами узлов, адресами подсетей или основными адресами сетей. Следовательно, нужен метод, позволяющий маршрутизатору определить, какие биты в кача.!1ьном IP-адресе должны сопоставляться с адресом в списке доступа. Например, если в предписании -ераэрепгать или отклонить* указан основной адрес сети 200.9020.0, то при сопоставлении со списком доступа для определенного интерфейса маршрутизатор обязан работать именно с битами nepBiiLX трех октетов. Для BToii цели предназначены обобщенные маски (wildcard та.чк). В обобщенной маске значение битов адреса, которые необходимо проверять, должно быть равно нулю, а битов, не нуждающггхся в проверке, - едишще. Чтобы мгфшрутизатор Нужно различать обобщенные маски и маски подсеги. Обобщенные маски используются только в списках доступа, их предназначение - дать маршрутизатору информацию о том, какие биты адреса сопоставлять со списком доступа. Если вы хотите, чтобы маршрутизатор проверял на соответствие списку доступа все биты во всех октетах адреса, еведиге обобщенную маску 0.0.0.0 или наберите ключевое слово host, которое даст маршрутизатору такую же обобщенную маску из одних нулей. Если нужно распространить предписание разрешить или отклонить на все IP-адреса, не указанные в других предписаниях списка доступа, воспользуйтесь ключевым словам any. Оно окажется полезным, если вы применяете предписание deny any, которое запрещает доступ для всех /Р-одресое, кроме заданных в предписаниях разрешить . проверял все биты первых трех октетов основного сетевого адреса, задайте обобщенную маску 0.0.0.255 (двоичный эквивалент - 00000000 00000000 00000000 11111111). Как впднте, наличие обобщенной маски упрощает работу с основными сетевы-Ш1 адресами и адресами узлов. Достаточно присвоить всем битам октетов, которые вы собираетесь проверять, значение О (О в десятичном представлении), а всем битам октетов, которые проверяться не будут, ~ значение 1 (255 в десятичной форме). Рассмотрим случай, когда вы имеете дело с сетями, разделенными на подсети. Допустим, требуется сообщить маршрутизатору, irro определенным подсетям нужно разрешить доступ, а друты (из диапазона подсетей в вапгей сети) - запретить. Для этого необходима обобщенная маска, которая предоставит маршрутизатору ш 1юрмацшо отом, какие биты в IP-адресах пакетов проверять. Предположим, что сеть класса В разделена на шесть подсетей (см. табл. 14.1). Таблица 14.1. Адреса шести подсетей в сети 130.10.0.0 1  130.10.32.0 130 10 6.11.0 130.10 96.0 130.10.128.0 130.10.160.0 130.10.192.0 Составим предписание отклонить* для подсетей 1,2 и 3 (диапазон адресов подсетей от 130.10.32,0 до 130.10,96,0): deny 130.10.32.00.0.31.25 5, Здесь Создание списка доступа i Составим список доступа, который позволяет пакетам от рабочей станции А1 (190.10,45.5) отправляться с интерфейса Serial О маршрутизатора А, но отбрасывает пакеты от всех других сетей IP. Закончив работу со списком, вы должны присвоить ему номер от 1 до 99. после предписания - отклонить*- (deny) идет IP-адрес первой подсети, а затем следует обобщенная маска. Как же удалось ее определить? Первый октет адреса naiteroB, на которые р спространяется предписание - отклонить*, имеет десятичное представление 130, следователыю, обобщенная маска для первого октега в двоичном представлении - 00000000, то есть О в десятичной форме. Это зиач1гг, что все бты в первом октете пакета должны соответствовать двоипю-му эквугеаленту 130 (10000010). Второй октет отвечает двоичному эквиБале1ггу 10 (00001010), поэтому его обобщетгая маска в двоичном представлении - 00000000. Обобщенная маска для двух первых октетов имеет вид 0.0. Дальше возникают сложности, поскольку из третьего октета для создания подсетей забирали бгггы. В подсети 1 значение третьего октета - 32, двоичный эквивалент - 00100000. Значит, в адресе каждого пакета маршрутизатор должен проверять на соответствие списку доступа третий бит третьего октета (отсчитываем восемь бит слева направо). Во второй подсети значение третьего октета - 64 (в двоичной форме - 01000000), то есть маршругизаюр должен ана/шзи'ровать второй бит третьего окгета. В подсети 3 значение третьего октега - 96 (двоичны!! эквивалент - 01100000), так что необходимо проверять второй i! tijcthh бшъ! третьего октета. Отсюда вывод, что обобщенная маска должна читаться слева направо как 00011111, поскольку в октете нужно анализировать первый бит (значение 128), а также второй и третий (значения 64 и 32). Проверять оста;!ЬНые биты, с чет-верто!-о по восьмой, нет необходимости, и i!x значения в обобщенной маске устанавливаются равными нулю ( не проверять ). Данные биты имеют значен!1е 16 + 8 + 4 + 2-1-31, Обобщенная маска первых трех октетов Д7!Я предписания отклонить списка доступа будет выглядеть так: 0,0.31. Теперь следует определить значение последнего октета обобщенной маски. Здесь приводится восьмибитная информация об адресе узла, которую аь!ализи-ровать не нужно (на соответствие списку доступа проверяется только третий октет). По этой приЧ!!не четвертый о1стет будет равен двотшному значению числа 255, то есть 11111111. Обобщенную маску, запрещающую доступ всем пакегал! из диапазона !1одсетсй 130.10,32.0-130.10.96.0, можно записать как 0.0.31.255. По,мните, что обобщенная маска - это не маска подсети. Ед1!Нственное их сходство С0СТ01ГГ в том, что приходится переводить десятич>пде значения в двоичный код, чтобы определить, какие поз|щии в обобщенной маске будут представлены нулями, а какие - единицами. if inUNtlj ,nfIll>tMI I pip 11ла. tnA with ОаъЛ.  Рис. 14.4. Список доступа создаете} в режиме тобольной конфигурации Л. Воспользуйтесь клавишами Ctrl+Z, чтобы закончить сеанс конфигурации, 5, Нажмите Enter и вернитесь в привилегированный режим. Вы можете просмотреть список доступа при помощи команды show. Введите в приглашении show access-Ивt 1 и нажмите Enter (рис, 14.5).

Рис. 14.5. Результат исполнений команды show access -list Присвоение интерфейсу списка доступа Теперь, когда список доступа готов, можно приписать его определенному интерфейсу маршрутизатора, в нашем примере - интерфейсу Serial 0. Требуется также указать, что интерфейс должен проверять исходящие пакеты. Список доступа присваивается интерфейсу Serial О следующим образом: 1. В приглашении привилегированного режима введите команду conf ig t. затем нажмите клавишу Enter, чтобы войти в режим глобальной конфигурации. 2. Для входа в режим конфигурации интерфейса Serial О наберите команду interface serial Он снова нажмите Enter. 3. В приглаЕнении config-if напечата11Те команду ip ассевв-group 1 out (рис, 14.6). Далее нажмите Enter. Стандартный список доступа IP формируется следующим образом: 1. В приглашении привилегированного режима поместт'е команду conf ig t, затем нажмите клавишу Enter. Вы войдете в режим глобальной конфигуращщ. 2. Чтобы получить первую строку списка доступа, наберите access-list [list #] permit или deny [ip address] wildcard mask; где парамеф [llsttt]- это номер списка достутта от 1 до 99. Предписание может содержать параметр permit (разрешить) или deny (откло1£игь), но не оба сразу. Параметр [ ip address ] - это 1Р-адрсс рабочей стагщш! или сети. В нашем случае следует разрешить доступ для пакетов от рабочей станции Л1 (190.10.45.5), поэтому командапр1шетвид access-list 1 permit 190.10.45 5 0. 0, 0.0. Нажмите клавишу Enter. 3. Доступ всем другим пакетам запретите командой access-list 1 deny any (рис. 14.4).

Рис. 14.6. Вы должны присвоить список доступа интерфейсу, а также указать, для входящих или исходящих пакетов предназначен этот список 4. Нажа! нем на клавиши Ctrl+2 завершите сеанс конфигураЩ1и. 5. Восполыуйтесь клавишей Enter для во.чврашеш1Я в привнлелфоваштый режим. После того как вы присвоили иитерфенсу список доступа, маршрутизатор начнет с его помои1ью фильтра] [ию входядшх или исходящих пакетов. В список можно BHOCiiTb дополнительные иредпнсаиия разрешить и отклошггь . Новые директивы вводятся посредством той же команды, что и при создании первой строки списка. Они добавляются в конец списка, но перед предписанием отклонить все* (предназначенным для блокировки тех ГР-адресов, которые вы пропустили в других тфедписаниях отклонить*-). Если вы обнаружили, что список доступа работает некорректно (после проверки трафика на интерфейсе), или вам нужен другой список с таким же но- Ш мерам, удалите свой список при помощи команды по access-1 ist 1, ука-зав номер списка доступа, который вы хотите удалить. Создание стандартных списков доступа IPX Стандартные списки доступа IPX разрешают или запрещают доступ пакетам в завис! гмости от 1!Х начального i! конечного IPX-адреса. Списки доступа IPX нумеруются от 800 до 899- (да1!!1Ь!Й Д!!апаэон для ntrx зарезервирован) и 1!меют структуру, аналоп!Чную пруктуре спис!СОв доступа IP, но на основе IPX-адресации для ф!1льтрацнп входящих и !тсходя!Цнх пакетов. Обычное предписа]1ие имеет вид access list 800 deny [source network address] [destination network addess]. Номер 800 сообщает маршрутизатору, что это список досту1!а IPX. Параметр [source network address] (сетевой адрес отправителя) - номер сеп! IPX, узлы которой представляют co6oi i !!сходные ксгочнию! пакетов. Параметр [destination network address] (сетевой адрес получателя) - IPX-адрес сети, явля1още1 1СЯ конечнь!м получателем пакетов. Б списках доступа IPX значение -1 исполняет роль обобщенной маски. Эта мас!(а относится ко всем сетям IPX и может быть примене!!а в предписшгиях разрешить - и откло1!1!ть*. !1ри yicajaHHM иа все сети, не у]10мянут!з!е в других директивах. Сетевой адрес Jti - 763B20F3  Сервер NetWare Маршрутизатор А Для этого интерфейса соэдаетсн список доступа Маршрутизатор В  Сетевой адрес 723C2  Маршрутизатор С Сетевой адрес 02B2F4  Сервер NetWare Сервер NetWare Рис. J4.7. Сеть NetWare, обьедииениая тремя маршрутизаторами Список доступа IPX создается и приписывается 1гатерфейсу маршрутизатора следующим образом: 1. В приглашении привилегированного режима введите команду conf ig t, нажмите клавишу Enter и войдите в режим глобальной конфигурации. Адрес сети [РХ состоит из 32 бит, В шестнадцатиричном виде он записывается восемьк} символами, по два сиувола иа байт. Указанный в примере адрес сети [РХ 02B2Fi (шесть символов) свидетельствует, что значение недостающего байта слева равно нулю. - IIptLV. научн. ред. На рис. 14.7 изображена простая сеть IPX. Допустим, требуется список доступа, который будет отбрасывать все пакеты, отправляемые из сети 763E20F3 в сеть ft2B2F4 через интерфейс Ethernet О маршрутизатора С. Как и при формировании любого списка доступа, тут необходимо выполнить два действия: составить список доступа и прИ1фепить его к соответствуюшему интерфейсу маршрутизатора. Рис. 14.8. Список доступе IPX, прикрепленный к интерфейсу Bhernet О маршрутзатора 6, Нажав клавиши Ctrl+Z, завершите сеанс конфигурации. 7. В{хтюльзуйтесь клавише!! Enter, чтобы вернуться в привилепгр(}вщшьп1 режим. Вы можете просмотреть список доступа 1ф]1 помощи команды show, Наберите коматчду show access-list 800, указав номер своего списка доступа, и нажмите Enter. Операционная система Cisco IOS также позволяет создавать расширенные списки доступа IPX (аналошчно расширенным спискам доступа IP), обеспсчша-юшие дополнительную ф](льтраЦ1по трафика в сети. Расширенные списки дают возможность сортировать пакеты по начальным и конечным адресам сетей/узлов, а также по данным таких протоколов стека IPX/SPX, как SAP и SPX. Информация о командах для работы с расширенными списками доступа имеется на компакт-диске Cisco IOS, который поставляется в комплекте с маршрутизатором. Сведении об адресации IPX приведены s главе 12 (раздел Система IPX-адресации ). Создание стандартных списков доступа AppleTalk Разрешается создавать списки доступа для маршрутизаторов, которые работают с Т]мф1ш:ом AppleTalk, система Cisco IOS резервирует для них номера от 600 до 699. 2. Чтобы сформиролать список доступа, наберите команду access-list 800 (любой номер списка IPX от 800 до 899), затем адрес сети, где находятся узлы-отправители пакетов, и адрес сети-получателя. Д.пя рассматриваемого примера сети (см. рис. 14.6) напечатайте access-list 800 deny 7 63B20F3 02B2F4 (адреса сетей отправителя и получателя). Потом нажмите Enter. 3. Составьте дополнительные предписания. Добавьте предписапие permit all для всех остальных сетей IPX. Наберите access-list 800 permit -1 -1 (разрешить доступ пакетам даьп1ых из всех сетей). Нажмите Enter. 4. Прикрепите список доступа к интерфейсу Ethernet О маршрутизатора, поместив ксманду interface Ethernet О в приглашении режима глобальной коифтурации, далее нажмше клавишу Enter. 5. В строке config-if введите команду ipx access-group 800 in (так как список доступа будет филыровать входящие пакеты данных). Нажмите Enter. Полученный список .locryna представлен на рнс. 14.8. HI if/1 1 ЗДИ^-И^М^-С- tlanwt mfflelui, conahdv, bihi (nr llti . End hrlrh CHTL/X. pap.v.<u Ig>l>tiu..-lli[ iwr>lc -1 -I Ж pitkwp <canriu>llni tU pev*fcanris-lf >liHr cch*..T* >P BB in Данные списки способны фильтровать пакеты в аависимости oi диапазона кабеля (диапазона адресов сетей в физическом сегменте объединенной сети AppleTalk). Например, предписание разрешить^ выгляднг так: access-list 600 permit cable-range 100-110. Списки доступа AppleTalk могут быть основаны на информа[И1п о зонах AppleTalk в предписаниях разрсшиты и отклонить . Эти сведения позволяют легко идентифицировать части сети AppleTalk в предписаниях, поскольку зоны часто включают в себя несколько диапазонов кабеля. Предположим, что нужно запретить трафик из определенной зоны AppleTalk на интерфейсе маршрутизатора (на рис. 14.9 представлена часгь сети AppleTalk). Сеть 100-110  Мае Мае Мае Сеть 10 АррЮТаК LAN Маршрутизатор В AppleTkLAN- Мае Мае Список доетупа для интерфейса Ethernet О запрещает трафик из зоны А Мае Мае  Маршрутизатор А  Маршрутизатор С Другие зоны Рис. 14.9. Создание списков доступа для фильтрации трафика из заданных диапазонов кабеля и зон AppleTalk Сети AppleTalk используют имена объектов для обозначения серверов и других сетевых ресурсов. Допустимо составить предписания в списках доступа с помощью ключевого слова object, за которым следует название объекта, например Print Server. Дополнительную информацию а стеке AppleTalk и системе Csco IOS можно найти на Web-сайте mvw.cisco.com. Синеок доступа AppleTalk формируется и пр1ин1сывается ]И1Тсрфейсу следую-щц.\1 образом: 1. В приглашении привилегированного режима поместите команду confix t, после чего нажмите клавишу Enter. Вы огшкетесь в режиме глобальной конфигурации. 2. Чтобы создать список доступа AppleTalk, введите команду access-list 600 (любой номер списка AppleTalk от 600 до 699), затем информацию о зоне для тех пакетов, которые следует фильтровать. Для рассматриваемого ирн-.мера сети (см. рис. 14.8) набери ге access-list 600 deny гоЛе ZoneA (командное слово zone (зона) показывает, что в качестве критерия указано имя зоны, в данном спучае ZoneA). Далее нажмите клавишу Enter. 3. Составьге дополнительные преднисання. Добавьте предписание permit all для всех остальных зон в сети. Напечатайте access-list 600 permit additional-zones (разрешить доступ пакегам h.j Bcex3oi[ в сетн). Нажмите Enter. 4. Прикрепите список доступа к интерфейсу Ethernet О маршрутизатора, помес-Tire команду interface Ethernet О в строке режима глобальной конфи1у-ра1ши, и нажмите Enter. 5. В сгроке config-if наберите appletalk access-group 600. Нажмите Enter. Готовый список доступа noiraaan на рис, 14.10. Et t* jAf Сигм КпЬ h* Entar CBflf lAUPAtlun eawwiila, mm pmr Lin*. ЕлА vlth СНТ1Л. pi p yeCcbiillfi>lAEEBBft-UBt bfe Aeny BDtt ТллкЛ ]№рв iht tc нп Г Is-ir > Рис, 140, Список доступа AppleTalk, пртрвппениый к интерфейсу Ethernet О маршрутизатора Вам потребуется список доступа AppleTalk, который запретит доступ пакетов из зоны А (включающей сеть 100-110 и сеть 10) на nHTeptliefic Ethernet О маршрутизатора А. Кроме того, необходимо указать, что пакеты дан}гых аз всех других зон сети должны беспрепятственно поступать на данный интерфейс. 1 ... 18 19 20 21 22 23 24 ... 30 |

|||||||||||||||||||||||||

|

© 2004-2025 AVTK.RU. Поддержка сайта: +7 495 7950139 в тональном режиме 271761

Копирование материалов разрешено при условии активной ссылки. |