|

|

|

Разделы

Публикации

Популярные

Новые

|

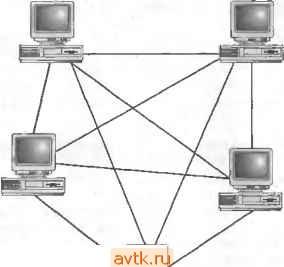

Главная » Устройства множественного доступа 1 2 3 4 5 ... 30  Token Ring Рис. 1.8. В кольцевой топологии применяется метод передачи маркера обеспечниают более своевременную трансмиссию информации, чем такие конкурентные сети, как шинная или звездообразная. При высоком трафике производительность кольцевой сети падает ие так сущът, как в сетях с пассивной топологией, где она значительно снижается из-за больпгого количества столкновений пакетов (коллтшш). Од!1Шйэ в сетях с кольцевой топологией очень трудно устранять неисправности. Сбой одного компьютера может прервать весь поток информации, поскольку да((ные передаются по кругу в одном направлешт. Добавление или удаление устройств также может нарушить функционирование сети. Подробнее об архитектуре FDD! рассказываетсп в разделе Архитектура FDDI . Избыточная топология петля Топология петля харшстеризуется избыточными соединениями между компьютерами в целях повьпиения отказоустойчивости. Каждое устройство в сети связывается со всеми остальными. Иными славами, такая топология требует большого количества кабеля (рис, 1,9), В случае выхода из строя одного-двух сегментов В русскоязычной литературе также применяется термин *полносвязная сеть*. - Прим. naipM. ред.  Рис. 1.9. Топология петпя подобная сеть будет продолжать функционировать благодаря оставшимся линиям связи. Очевидно, что cei и, построенные по гонологии петля , из-за большого количества соединений оказываются более дорогими и сложными в установке. В большинстве случаев сети, в которых применяется стратегия избыточной связи, входят в состав гибридных сетей, В последних только главные серверы и компьютеры, предназпачешгыс для решыЕПя наиболее важных задач, используют избыточные соединення. Таким образом, защищаются лишь самые цепные части корпоративной сети, а связывать друг с другом по такому же принципу все осталыпле компьютеры не требуется. Кок уже упоминалось, топология - зто удобный способ описания физического строения сети и стратегии передачи данных Соединяя различные виды топологий, можно создавать гибридные сети: например, связать в цепочку несколько концентраторов и получить эвездно-шинную топологию или добавить в кольцевую сеть устройство, подобное концентратору и содержащее логическое кольцо (скажем, устройство множественного доступа, используемое в качестве центрального злеменга в сетях IBM Token Ring). Архитектура Ethernet Самой распространенной сетевой архитектурой является Ethernet, предоставляющая множествехтный доступ к среде передачи данных с контролем несущей и обнаружением конфликтов (carrier sense multiple access with collision detection -CSMA/CD). Такой метод сетевого доступа означает, по существу, что узел ждет, когда линия будет свободна. Тогда он может послать кадр. Если несколько компьютеров отправляют кадры одновременно, возникают конфликты. Обнаружив конфликт, устройства прекращают передачу и снова ждут освобождения линии, после чего завершают отсылку своих кадров. Ethernet - это пассивная арх[ггектура. Ко1гфликты случаются часто, и компьютеры вынуждены бороться за доступ к среде передачи. Сети Ethernet обычно построены по 1ШШНОЙ или звсздно-шшпюй тополопш Б зависимости от используемой сетевой среды. Одна из наиболее распространенных реализаций Ethernet (с различными типами сред) обладает скоростью передачи в iO Мбит/с. Такая де-сятимегабитная сеть с витой парой обозначается lOBaseT, где 10 относится к скорости (в Мбит/с), Base означает передачу по моноканалу (baseband), а Г говорит о наличии витой пары (twisted pair). В табл. 1.4 приведены характеристики некоторых реализаций Ethernet. Спецификации архитектур Ethernet разработаны Институтом инженеров по электротехнике и электронике (IEEE) и носят обозначение IEEE 802.3. Сеть Ethernet соответствует подуровню управления доступом к среде передачи (MAQ канального уровня в модели OSI. Модель OSI и различные спецификации подуровня MAC рассматриваются в главе 2. Таблица J.4. Реализации Ethernet  nnminfiifiPiii lOBaseT Неэкронировонноя витоя nopo 1СГОм пятой категории 10Bose2 Тонкий коаксиальный кабель 185 м Концентратор Тройники, цилиндрические соединители, терминаторы Виды сетевых архитектур Сетевые архитектуры в зависимости от типа обеспечивают различные методы решения общей задачи, заключающейся в быстрой и эффективной пересылке ип-формаиин. Каждая конкретная архитектура, например Ethernet, определяет не только топологию сети, но и способ доступа компьютеров к среде передачи данных. Существует несколько сетевых архитектур с различными стратегиями передачи информации. виды СЕТЕВЫХ АРХИТЕЮУР 33 Таблица i 4. Реализации Ethernet (окончание) lOBaseS Толстый кожсиопьный габепь 500 м Тровни1;и- всмпиры , ответвитеяьные кобели, терминаторы lOBoseFL Оптоволокно 2 км Повторители, терминаторы Перед отправкой по сети пакеты данных преобразуются в кадры. Ethernet В1слючает в себя кадры разных ттшов, поэтому во пзбежанпе щтоблем все узлы сети должны быть сконфигурированы для работы с од]П1М и тем же типом. Различают следующие виды кадров: О Ethernet 802.3 - хотя этот Tim имеет соответствующий номер IEEE, в действительности он не в полной мере отвечает спецификациям для Ethernet. Кадры такого типа применяются в сетях Novell NetWare 2.2 и 3.1; О Ethernet 802,2 - данный вид кадра полностью соответствует спецификациям IEEE. Он используется в более поздн]1х версиях Novell NetWare: 3.12, 4.x и 5.x : О Ethernet SNAP - кадры подобного типа применяются в сетях AppleTalk; О Ethernet II - такие кадры формируются многопротокольными сетями, такими как Internet. Хотя дссятимегабитпые реализации Etheniet до сих пор довольно популярны, их стрсжчтггсльно вытес1Еяют Fast Ethernet (100 Мбит/с) и Gigabit Ethernet (1 Гбтгг/с). В обеих версиях требуется кабель пятой категории и специальные сетевые адаптеры и концентраторы, но во мпопос случаях в Gigabit Ethernet применяется витая пара шестой категории. Основное достоинство сетей Ethernet - их стоимость. Сетевые карты, кабель п кон центратор [ii значительно дешевле оборудова1И1Я, применяемого в других архитектурах (например, в сетях Token Ring). Главный недостаток связан с многочисленными коифлтп'стамн в сети. Чем больше конфликтов, тем медленнее будет работать сеть, вплоть до полной ее остановки. Существует два способа избежать проблем с графиком- сегментировать сети при помощи моста (bridge) или разбивать их на подсети и соединять через маршрутизатор. Подробнее об этом рассказывается в главе 4. * Когда фирма Novell разрабатывала стек протоколов IPX/SPX лля перыых версий своей чнерашюи-ной системы Novell NetWare, было принято решение не добавлять в заголовок калра (канальный уровень иодсл OSI) информацию о протоколах верхнего уровня, которые должны обрабатывать поступивший КЗ сети калр. поскольку единственным таким протоколом являлся IPX. В зтот состоит основное раэли'ше к;Дров 802.3 и 802.2, в заготовке которого такая ивф(1р(лацпя присутствует. -Прим. тучи. ред. 2 - 4631 Архитектура IBM Token Ring IBM Шеи Ring счшается быстрой и надежной сетью с передачей маркера. Сети Token Ring имеют звездообразную физическую конфшураишо, цетром которой служит устройство множественного доступа (multistation access unit - MAU). Фактическим кольцом, no которому посылается маркер, является логическое кольцо MAU. Марке]) переходит по 1фугу до тех пор, noica его не примет компьютер, желающий передать информацию. Компьютер, направляющи!! маркер своему соседу, называется ближайшим актшным вышестоящим узлом (nearest active upstream neighbor - NAUN). a компьютер, иолучающий маркер, - ближайшим активным нижестоящим узлом (nearest active downstream neighbor - NADN). После того как компьютер принял маркер и послал информацию, он создает новый маркер и передает его своему соседу. В Институте инженеров по электротехнике и электронике разроботаны спецификации для сетей IBM Token Ring - IEEE 802.5. Сети Token Ring ссютвет-ствуют подуровню управлений доступом к среде (MAQ канального уровня модели OSI. Модель OSI и различные спецификации подуровня MAC описываются в главе 2. Характерная черта сетей Token Ring состоит в отсутствии конфликтов и равноправном доступе к среде для всех узлов. СепЕ этого типа работают медлсЕщее, чем некоторые рса/шзации Etiiernet (4 и 16 Мбит/с), но при высоком трафике их произБОДЕГгельность ухудщастся не столь заметно. (В олЕЕжапшем будуЕцем ожидается ппабитное воплоЕЕ1ение сети Token Ring.) В сетях Token Ring благодаря методу обиаружсЕЕВЕя ошибоЕ, называемому разграничивающей сшнализацией, обесгЕСчивается некоторая отказоустойчивость. Когда компьютеры подсоединяются к сети, первый включешщепгся выполняет функщш aKiiiBitOEXi мониторшп^ и каждые 7 с посылает специадьные па1сеты, чтобы определить, находятся лп в сети другие узлы. Есле! кмсой-нибудь ПК не полу-чаег пакег от бЛЕЕжайшего активного сосед1Еего узла, он создает пакет со своим адресом ее адресом этого узла и передает его дальЕпе. Такой пакет несет информацию, которая может быть использовапа сетью ДЛ51 автоматической реконфигурации кольца и поддержатгая трафика. Архитектура FDDI Интерфейс оптоволоконной передачи (fiber distributed data interface - FDDI) - это архитектура, предоставляющая высокоекоростЕЕую магистраль, посредством которой можно соединять сети различных типов. Сети FDDI построены на виды СЕТЕВЫХ АРХИТЕКТУР 35 кольцевой топологип с применением волоконно-оптических кабелей. Способом доступа к среде служит пересылка маркера, а скорость передачи данных достигает 100 Мбит/с и выше. Так как в основе функпдошфования сетей FDDI леж1гг взаимодействие устройств при помощи маркера, всем узлам обеспечивается надежный и равный доступ к среде. Тем не менее в архитектуре FDDI можно установить различные приоритеты и, таким образом, позволить серверам отправлять больше ип(1)ормацион-кых кадров, чем клиентам Поскольку архитектура FDD1 является настоящим кольпом', не исключено, что разрывы кабеля окажутся проблемой. В целях отказоустоэтивости предусматривается создание вторичного кольца. Если компьютер не может связаться со своим нижестоящим соседом, он посылает ипформацпю по вторичному кольцу, но уже 8 обратном направлешш ())пс. 1.10).  Внутреннее кольцо Внешнее кольцо Маркер/пакеты Рис 1.10. в сети FDDI имеется два нааоящих кольца с передачей данных е противоположных направлениях Для реализацпи архитектуры FDDI необходимы специальные сетевые адаптеры. В станциях с двойным подключением пр1гаеняется особая карта, взаимодействующая с обонми кольцами. Для связи с остальны.ми узлами в сетях FDDI предназначены концентраторы. Поскольку другие компьютеры не входят И фнз1тчесм1м. и логическим. - Прим. иаучи. ред. 2* Архитектура AppleTalk AppleTalk - это сетевая архитектура, применяемая машинами Apple Macintosh. Необходимое сетевое оборудование встроено в кажды!) такой компьютер (хотя для подиючения Macmtosh в сеть Ethernet требуется сетевой адаптер Мае Ethernet). Система кабелей, посредством которой соединяются компьютеры Macintosh, называется LocalTaJk и coCTOirr пз 3KpaHHpoBainn>ts витых пар со специальным разъемом для Macintosh. В AppleTalk предусмотрена особая система адресации сетевых узлов. Прн включении Macintosh генерирует случайное число и трансчирует его в сеть. Это число становится его сетевым адресом, есаи только оп не совпадает с адресом другого компьютера. В посиедием случае подключившийся компьютер продолжит генерацию случайньЕХ чисел до тех пор, пока не со.здаст иепсполъзуемьп! адрес. Архитектура AppleTalk, как и Ethernet, пассивна. В AppleTalk применяется метод множественного доступа с контролем несущей и предотвращением конфликтов (canier sense multiple access with collision avoidance - CSMA/CA). Компьнз-тер, который собирается передавать даииыс. сможет это сделать, лшпь когда освободится линия. Получив информа[ЩЮ о том, что линия свободна, он посылает снециачьны!! служебный пакет, извепхая все остальные узлы о начале передачи информации, и только потом отправляет данные. Тот факт, что компьютер оповещает другие узлы о пачале передачи данных, значительно уменьшает количество конфликтов в сети CSMA/CA (особенно в сравнении с Ethernet). Однако такие служебные пакеты снижают эффективность передачи данных: сети AppleTalk имеют скорость всего лишь в 230,4 Кбит/с. Благодаря тому, что аппаратное и программное обеспечение, необходимые для работы Macintosh в сети, поставляются в ко.чплекте с кажды.ч компьютером, объеднЕтеиие в сеть нескольких рабочих станций представляется весьма простым и недорогим. непосредственно в кольцо FDDI, нм требуется адаптер с единичным подсоеди-непнем к такому концентратору. jJi\\ /Г^ Модель OSI (МА и СЕТЕВЫЕ \ ПРОТОКОЛЫ При изучении любой дисциплины приходится сталкиваться с умозрительпылти моделями. Изобразительное искусство включает в себя теории цвета и композиции, физика охватывает почти все теоретические модели Эйнштейна. Наука о компьютерных сетях также строится на моделях, позволяющих наглядно пред-ставить сложную цепь явленпй - движение данных по сети. Международная организация по стандартизации (ISO) выпускает наборы правил и моделей как для технических стандартов сетевых разработок, так и для бизнес-проектов Вы, вероятно, видели вывески деловых компаний, извещающие о том, что компания имеет сертификат ISO 9002. Это означает, что данная фирма работает в ссютветствии с набором правил и протоколов, составленных ISO для коммерческой деятельности на мировом рынке Кроме того, часто встречается сертификация ISO 9660 для файловых систем на CD-ROM. OSI - теоретическая модель стека сетевых протоколов в конце 70-х годов XX века ISO начала разработку эталонной модели взаимодействия открытых систем (open systems interconnection reference model - OSI/RM). В кругу людей, занимающихся сетями, обьпно говорят просто о модели OSI. В 1984 году эта модели, стала междунюдным стандартом сетевых коммуниъацнй и теперь служит теоретической основой для изучения сетей и логического объяснения процесса передачи данных с одного узла сети на другой. В модели OSI функционирование сетей подставлено в в1ще семи последовательных уровней, каждый из которых отвечает за кон1фетную часть общего процесса передачи даШЕЫХ. Эта концептуальная модель позволяет изучить реальные стеки протоколов, применяемые в сетях. Например,TCP/IP и AppleTalk - два настоящих 38 МОДЕЛЬ OSI И СЕТЕВЫЕ ПРОТОКОЛЫ -*- , стека сек'вых (гротоколов. Протиколы, представляющие собой уровни в наборе протоколов, можно затем рагсмт реть с точки зрешш их действия на соответствующих у]11)вн х модели OSI. Подробнее о некоторых часто используемых наборах протоколов рассказывается ниже в данной главе (раздел Реальные сетевые протоколы ). Модель OSI описывает ряд важных событий, происходящих при передаче данных по сетям. В ней сформулированы основные правила для различных сетевых процессов: О как происходит преобразование данных в формат, соответствующий ващен сетевой архитектуре. Когда вы отправляете электронное письмо или файл на друго][ компьютер, вы работаете с таким приложеиием, как почтовый KJuicHT или клие1гг FTP. Прежде чем нередагь эту информацию по сети, ее нужно перевести в более общий формат; О как компьютеры н.тп др>тие устройства устанавливают связь между собой. Для пересылки информатт с одного компьютера на другой требуется ые-ханпзм, обеспечивающий канал связи между отправителе.ч и получателем; О как передается информация и как устанавливается очередность отправки сообщений п контроль oni]i6oK. Когда связь между KONmbKiTepaMU установлена, должен вступи 1Ь в силу набор правил управления потоком данных; О каким образом логические адреса пакетов преобразуются в физические ал[>е-са сетевых устройств. Компьютерные сети работают с системой логической адресации, например с 1Р-адреашн. Д;ш формирования сетевого кадра необходимо выполнить преобразование логического адреса в физически!! адрес сетевою адавггера, устатювлеииого в компьютере-получателе. Модель OS1 располагает мехапизма\и1 и правилами, гсоторые предоставляют возможность решать перечисленные задачи. Siraime уровней модели OSI не lo.ibKo по.1Воляет разбираться в действительных наборах иротоколов. но и дает теоретическую основу, с помощью которой можно глубже 1]:1учить такие сложные устройства, как коммутаторы, мосты н маршрутизаторы. Стеки, или наборы, протоколов - это группы протоколов, обеспечивающих при совместной работе передачу данных от одного узла к другому. Стеки протоколов похожи на бегунов в эстафете, только вместо эстафетной палочки каждому последующему протоколу вручаются пакеты данных, пока из них не сформируется битовый поток, готовый к пересылке по сети. Сетевые администраторы обычно сталкиваются со стоками таких сетевых протоколов, как NetWare IPX/SPX и ТСРДР, однако существует вполне реальный набор протоколов, основанный на модели OSI, - стек OSI (он не входит в состав сетевых ОС наподобие Novell NetWare или Windows NT}. Уровни модели 0S1 Уровни модели OS I объясняют пропесс передачи данных посети. Как пользователь компьютера, вы имеете дело только с двумя уровнями этой модели - первым (фи-зшЕескпм) и последним (> роинсм приложения): О с/ юг/чрс№Й уровень представляет физическую сторону сети (кабели, концентраторы и гл.). Вы, вероятно, уже сталкивхчись с физическим уровнем, спотыкаясь о плохо проложенный провод; О уроееиь приложения обеспечивает интерфейс при работе с n.4PKi7ioniroii почтой или перела1!е файлов по сети. Уровень приложения Если ограничиться обсуждением только этих лвух уровней, получилась бы очень нс6о.чьшая глава, однако пел типе отмешть. что каждый уровень модели OSI играет важную роль в фупк-щю]И1ровании сети. На рис. 2,1 представлен список уровней модели OSI сверху вниз. Перевернутая пгграми-да - удачная модель, поскольку информация, изначально имеющая довольно сложную форму, в конце концов преобр:1зуется в битовый поток, который можно пустить по проводу. Однако нумеруются уровни снизу вверх. Так, сетевой уровень иногда называют третьим. Неванспо, как вы обозначаете уровень - словом нлп числом, надо лишь разбираться в том, какую роль он играет в общем процессе сетевых коммуникаций. Понимать модель OSI де]1ств1ггельно [геобхо-димо, она тзаясна при рассмотрешит как простых, так и самых сложных сетевых технологий. В 1ШКДОЙ книге iLTH статье, посвящетюн сетям, вы найдете упоминапне об SToii модели. Прежде чем приступить к обсуждению уровней стека, нужно получить общее преде гавление о том, что пропсходит при диижснпн данных от уровня к уроВЕНо. Уровень представления данных Сеансовый уровень Транспортный уровень Сетевой уровень Канальный уровень Физический уровень Рис. 2.1 Модель OSI -теоретическая основа для описания npouecco передачи данных РооСше под уровнем приложения пр ищто понить программное обеспечение, предоставляющее любой тип интерфейса (графическое окно lUii коыаидиуто строку) для обрапкиия к vcni любого сетевого приложения. - При-ч. шгг/чи. ред. Наряду с такими известными сетевым администраторам стеками лротоколов, как IPX/SPX и TCP/IP, существует и настоящий набор, осиоватшый на модели OSI, - стек протоколов OSI. К сожалению, он не включен ни в одну сетевую операционную систему (Novell NetWare или Windows NT), с KOTopoii вам предстоит работать. 1 2 3 4 5 ... 30 |

|

© 2004-2025 AVTK.RU. Поддержка сайта: +7 495 7950139 в тональном режиме 271761

Копирование материалов разрешено при условии активной ссылки. |